Nếu yêu quý FIRO, bạn có thể mua tại đây

Các Cơ Chế Bảo Mật Của Blockchain

Bài viết này sẽ cung cấp cho bạn một cái nhìn tổng quan ngắn gọn về các cơ chế bảo mật chính trong blockchain đang được áp dụng trong các đồng tiền mã hóa hiện nay và cho bạn thấy cách giao thức Lelantus được sử dụng trong Firo và giao thức Lelantus Spark trông như thế nào. Đây là một bài viết được cập nhật thường xuyên khi có những phát triển mới.

Bảo mật trong blockchain đặc biệt khó đạt được vì blockchain công khai được thiết kế để tất cả các giao dịch đều minh bạch và số lượng tiền đều công khai. Điều này là do mọi người phải có khả năng xác nhận trạng thái của chuỗi và số dư. Cân bằng giữa bảo mật và yêu cầu về tính minh bạch trong blockchain không phải là vấn đề đơn giản.

Để hiểu được sự đổi mới của Lelantus và Lelantus Spark, chúng ta cũng cần hiểu cách mà các hệ thống bảo mật khác hoạt động.

Cryptocurrency Tumblers và CoinJoin

Được sử dụng trong: Dash, Decred, Bitcoin Cash, các máy trộn Bitcoin

Ưu điểm:

- Hoạt động trên hầu hết các đồng tiền mã hóa mà không cần các quy tắc đồng thuận cụ thể

- Tương đối dễ triển khai

- Các giao dịch là giao dịch thông thường, không tạo thêm chi phí

Nhược điểm:

- Số lượng tiền vẫn hoàn toàn có thể nhìn thấy

- Mức độ ẩn danh thường thấp và phụ thuộc vào số lượng máy trộn

- Các đồng tiền đã được trộn có thể bị “gắn cờ” vì đã qua máy trộn tiền

- Cần thời gian để thực hiện việc trộn

- Yêu cầu các máy trộn phải trực tuyến

- Khó sử dụng đúng cách và phức tạp, cần quản lý UTXO cẩn thận

- Làm tăng lượng dữ liệu trên blockchain vì cần nhiều giao dịch để trộn hơn

- Các triển khai trước đây yêu cầu phải tin tưởng vào bên thứ ba

Một trong những phương pháp đầu tiên mà người ta tìm kiếm để đạt được điều này là thông qua việc sử dụng các cryptocurrency tumblers (tumbler là cái máy sấy quần áo, trộn tung tất cả lên). Các tumblers này hoạt động dựa trên nguyên tắc trộn tiền với người khác bằng cách gửi đồng tiền của bạn cho người khác và sau đó nhận lại đồng tiền của họ. Một cách dễ hình dung là một nhóm người mỗi người bỏ cùng một số lượng tiền vào một cái nồi, trộn đều lên và sau đó mỗi người lấy ra cùng một số tiền. Ý tưởng là bây giờ rất khó để chứng minh đồng tiền nào thuộc về ai trước đó, từ đó tạo ra sự phủ nhận hợp lý. Các tumblers yêu cầu bạn tin tưởng rằng họ sẽ không ăn cắp tiền của bạn hoặc ghi lại cách thức trộn.

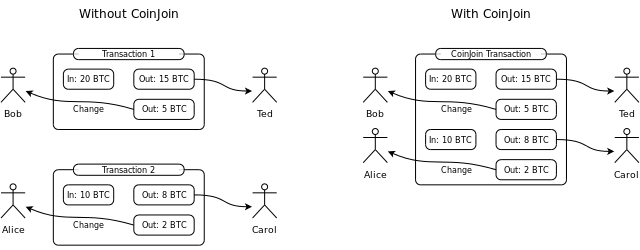

CoinJoin là một cải tiến của ý tưởng trộn này và loại bỏ khả năng tumbler ăn cắp tiền. Nó được sử dụng trong Dash và cũng là cơ sở của nhiều máy trộn tiền. Tuy nhiên, hệ thống này có nhiều nhược điểm.

- Bạn cần phải tin tưởng vào tumbler cho tính ẩn danh của mình vì máy trộn có thể ghi lại thông tin nhận dạng và biết cách thức trộn đang diễn ra cùng với địa chỉ đầu vào của từng người dùng và địa chỉ mà họ nhận tiền. Vấn đề này có thể tránh được bằng cách sử dụng chữ ký số mù (blind digital signatures), nhưng tính ẩn danh của CoinJoin phụ thuộc rất nhiều vào khả năng kết nối với tumbler một cách ẩn danh, ví dụ như thông qua mạng Tor.

- Việc trộn yêu cầu những người tham gia phải trực tuyến để giao dịch trộn có thể diễn ra. Nếu không ai muốn trộn cho các mệnh giá phù hợp, việc trộn của bạn có thể bị trì hoãn.

- Tính ẩn danh bị giới hạn bởi số lượng người tham gia trộn cùng. Một vòng trộn Privatesend của Dash thông thường chỉ có 3 người tham gia mặc dù điều này có thể lặp lại.

- Ngay cả với nhiều vòng trộn CoinJoin, nghiên cứu gần đây cho thấy rằng ví của người dùng có thể bị nhận diện nếu họ không cẩn thận với cookie trình duyệt khi thanh toán vì việc trộn chỉ che giấu các liên kết giao dịch giữa các địa chỉ nhưng không phá vỡ chúng hoàn toàn.

- Rất dễ để làm gián đoạn một phiên trộn CoinJoin và trì hoãn việc hoàn tất giao dịch cho các người tham gia khác.

Hơn nữa, triển khai của Dash, trước đây gọi là PrivateSend, dễ bị tấn công bởi các cuộc tấn công giao thoa cụm. Các cải tiến khác như CoinShuffle và CoinShuffle++ được sử dụng trong đồng coin Decred có thêm vào cơ chế bảo vệ chống lại việc tumbler ăn cắp tiền nhưng vẫn bị ảnh hưởng bởi các nhược điểm khác của CoinJoin, cụ thể là bộ ẩn danh hạn chế và yêu cầu các người tham gia phải trực tuyến. Hệ thống Coinshuffle không thể thực hiện việc trộn với hơn 50 người dùng. Hệ thống CoinShuffle cũng dễ bị tấn công DoS (Denial Of Service, từ chối dịch vụ), nơi một người dùng tham gia trộn và sau đó hủy có thể làm gián đoạn quá trình trộn cho những người dùng khác.

Các máy trộn tiên tiến như Tumblebit và CashFusion cải tiến hơn nữa, cho phép nhiều người dùng trộn hơn và tốc độ trộn nhanh hơn trong khi ngăn chặn tumbler biết được cách thức trộn diễn ra. CashFusion cũng không yêu cầu sử dụng các mệnh giá cố định.

Lợi ích chính của các hệ thống trộn là chúng tương đối đơn giản và hoạt động phía trên nền tảng của đồng tiền mã hóa mà không cần sử dụng các quy tắc đồng thuận cụ thể. Chúng giúp nguồn cung có thể kiểm toán được vì tất cả các số tiền đều không bị ẩn. Tuy nhiên, ngay cả các hệ thống trộn tiên tiến cũng không giải quyết được các hạn chế của hệ thống trộn tiền, đó là: cần có các máy chủ trộn tiền chuyên dụng, các số tiền vẫn hoàn toàn hiển thị, những người khác cần trực tuyến để trộn và có lẽ vấn đề lớn nhất là yêu cầu bạn phải xử lý cẩn thận UTXOs để tránh trộn nhầm và có thể khá phức tạp khi sử dụng cho nhiều giao dịch.

Các đồng tiền đã qua trộn cũng thường bị “gắn cờ đỏ” với rủi ro cao hơn, nghĩa là đồng tiền của bạn có thể bị trộn với một nguồn bẩn. Điều này có thể tệ hơn nếu các đồng tiền nhiễm bẩn từ hoạt động bất hợp pháp được trộn chung với tiền sạch của bạn, khiến đồng tiền của bạn khó sử dụng trên các sàn giao dịch. Việc đóng băng các đồng tiền liên quan đến CoinJoins đã xảy ra thường xuyên:

- Binance trả lại BTC bị đóng băng sau khi người dùng ‘hứa’ không sử dụng CoinJoin

- BlockFi coi CoinJoin là ‘hoạt động bị cấm’

- Một sàn giao dịch tiền điện tử khác khuyến nghị không sử dụng dịch vụ trộn Bitcoin

Với các biện pháp phòng ngừa thích hợp và sử dụng đúng cách, CoinJoin và các hệ thống tương tự có thể cung cấp một số quyền riêng tư để chống lại phân tích chuỗi đơn giản nhưng không nên coi là một giải pháp bảo mật đầy đủ, cũng như không giải quyết được vấn đề về tính thay thế, khi mà các đồng tiền CoinJoin thường được đối xử khác biệt.

Ngay cả người tạo ra ví Wasabi cũng thừa nhận rằng nó chỉ là một giải pháp tạm thời và nếu không có giao dịch bảo mật, tính riêng tư sẽ bị đẩy ra khỏi chuỗi chính của Bitcoin. Điều này là hợp lý khi xét đến số lượng giao dịch lớn cần thiết để thực hiện CoinJoin cùng với các giao dịch bổ sung cần thiết để chia nhỏ số tiền thành các mệnh giá cố định.

CryptoNote, Ring Signatures, RingCT

Ứng dụng trong: Monero, Particl, Zano

Ưu điểm:

- Không cần máy trộn, việc trộn được thực hiện tự động.

- Có thể tích hợp với quyền riêng tư mặc định.

- Tính ẩn danh tăng lên theo thời gian vì các đầu ra trở thành đầu vào của các lần trộn mới.

- Ẩn số lượng giao dịch khi kết hợp với RingCT.

- Nó sử dụng mật mã học vốn đã được nghiên cứu kỹ lưỡng.

Nhược điểm:

- Không phá vỡ liên kết giao dịch, chỉ làm mờ chúng, vì vậy được coi là mô hình ‘mồi nhử’.

- Việc chọn đúng mồi nhử có thể khó khăn và các thuật toán chọn đầu vào không chính xác có thể dẫn đến mất quyền riêng tư.

- Độ ẩn danh thấp trên mỗi giao dịch do kích thước vòng tròn mồi nhử bị giới hạn thực tế.

Giải thích:

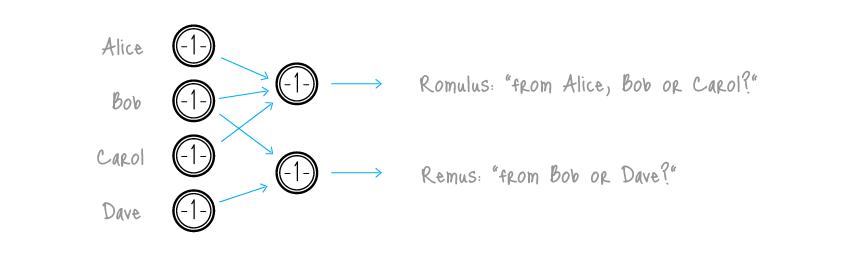

Cơ chế ẩn danh tiếp theo chúng ta sẽ khám phá là chữ ký vòng (ring signatures) được sử dụng trong các loại tiền mã hóa CryptoNote như Monero, giúp cải thiện đáng kể tính ẩn danh so với các mô hình trộn thông thường. Chữ ký vòng hoạt động bằng cách chứng minh ai đó đã ký giao dịch từ một nhóm người mà không tiết lộ người cụ thể nào. Một ví dụ được đề xuất phổ biến của chữ ký vòng là việc sử dụng nó để cung cấp chữ ký ẩn danh từ một “quan chức cao cấp của Nhà Trắng” mà không tiết lộ quan chức nào đã ký. Hoặc bạn đánh rắm rồi chui vào một đám đông (16 người, với trường hợp của Monero) để trốn.

CryptoNote sử dụng chữ ký vòng theo cách mà người dùng có thể tạo ra một giao dịch và sử dụng đầu ra của các giao dịch tương tự khác trên blockchain tự động để tạo thành đầu vào cho giao dịch chữ ký vòng, do đó không rõ đầu vào nào thuộc về người thực hiện giao dịch. Điều này được thực hiện tự động mà không cần người dùng khác chỉ định rằng họ muốn trộn và không cần chờ người khác cung cấp tiền vì nó chỉ quét blockchain để tìm các đầu ra để sử dụng. Vì không có máy trộn, không cần phải tin tưởng vào bất kỳ máy trộn nào.

Khi kết hợp chữ ký vòng của CryptoNote với các giao dịch bí mật, chúng cũng có thể ẩn số lượng giao dịch và được gọi là Giao dịch Bí mật Vòng (RingCT). Hầu hết các triển khai sử dụng cơ chế bảo mật này hiện nay đều sử dụng RingCT sau khi Monero triển khai vào năm 2017.

Một tính năng tuyệt vời khác của giao thức này là hầu hết các triển khai đều có địa chỉ ẩn danh bắt buộc, giải quyết vấn đề tái sử dụng địa chỉ và bảo vệ quyền riêng tư của người nhận.

Giới hạn:

Tiền mã hóa RingCT cũng có những hạn chế về kích thước vòng thực tế (số lượng đầu ra khác mà bạn đang lấy) khi kích thước giao dịch tăng tuyến tính theo kích thước vòng. Đây là lý do Monero có kích thước vòng tương đối nhỏ là 11, mặc dù nó sẽ tăng lên 16 trong đợt hard fork sắp tới. Điều này có nghĩa là trên mỗi giao dịch, tính ẩn danh bị giới hạn bởi số lượng đầu vào trong vòng. Mặc dù các khả năng bắt đầu tăng lên, mở rộng tập hợp ẩn danh thực tế, liên kết giao dịch thật vẫn nằm đâu đó giữa các mồi nhử và có những phương pháp để thu hẹp phạm vi như các cuộc tấn công Flashlight, Overseer và Tainted Dust .

Các nhà nghiên cứu bảo mật đã nhiều lần tìm ra nhiều cách khác nhau để dự đoán giao dịch nào là thật bằng cách sử dụng phân tích thống kê và độ tuổi của các đầu vào. Việc chọn mồi nhử đúng để tạo vòng của bạn có thể khó khăn. Ví dụ, một nghiên cứu năm 2017 đã chỉ ra rằng trong bất kỳ lần trộn nào của một đồng tiền thật và một tập hợp các đồng tiền giả được gộp lại trong một giao dịch, đồng tiền thật rất có thể là đồng tiền được di chuyển gần đây nhất trước giao dịch đó do cách thuật toán chọn mồi nhử chọn đầu vào của nó. Phân tích thời gian đó đã xác định đúng đồng tiền thật hơn 90% thời gian, gần như vô hiệu hóa các biện pháp bảo mật của Monero.

Để khắc phục điều này, các nhà phát triển Monero đã thay đổi thuật toán về cách ví chọn các thành phần trộn nhiều lần và cũng đã tăng số lượng thành phần trộn. Dù vậy, mặc dù những thay đổi này đã cải thiện khả năng chống lại các phương pháp trước đó, chúng vẫn có thể bị thu hẹp lại như đã được nêu trong phiên bản năm 2018 của cùng một nghiên cứu và ngay cả vào năm 2021, vẫn còn tồn tại những hạn chế đã biết.

Gần đây, vào tháng 7 năm 2021, một lỗi triển khai trong việc chọn mồi nhử cho phép người dùng đã chi tiêu tiền của mình trong vòng khoảng 20 phút sau khi nhận tiền có thể xác định được giao dịch thực sự. Vấn đề này đã được khắc phục nhưng không bảo vệ được những người dùng đã làm điều này trước khi sự cố được sửa chữa.

Một báo cáo gần đây đến Quy trình Phản hồi Lỗ hổng của Monero cũng chỉ ra rằng ngay cả với những sửa lỗi gần đây nhất, vẫn có thể có vấn đề với thuật toán chọn mồi nhử hiện tại, mặc dù điều này chưa được xác minh rộng rãi và vẫn là một vấn đề đang được nghiên cứu.

Tóm lại, sức mạnh của thuật toán chọn mồi nhử là một điểm yếu liên tục trong các hệ thống RingCT và việc khắc phục triệt để điều này đã chứng tỏ là một thách thức mặc dù nó có thể được giảm nhẹ phần nào bằng cách tăng đáng kể kích thước vòng.

Một vấn đề khác với các hệ thống dựa trên mồi nhử là các cuộc tấn công ‘flooding’ nơi kẻ tấn công có thể làm tràn mạng với các giao dịch của chính họ để loại bỏ các thành phần trộn từ đầu vào giao dịch. Điều này đã được ghi nhận trong tài liệu FloodXMR cho thấy rằng một cuộc tấn công có thể được thực hiện bằng cách làm tràn giao dịch để loại bỏ các thành phần trộn từ đầu vào giao dịch. Tuy nhiên, vẫn đang có cuộc tranh luận về chi phí và hiệu quả của các kỹ thuật như vậy vì các tác giả của tài liệu đó đã đưa ra một số giả định sai về phí.

Một lời chỉ trích khác đối với RingCT là nếu có một điểm yếu trong việc triển khai chữ ký vòng của nó hoặc nếu một máy tính lượng tử mạnh mẽ ra đời, thì toàn bộ lịch sử blockchain sẽ bị tiết lộ và lộ diện ngược dòng. Điều này không thể được khắc phục sau khi sự cố đã xảy ra. Trên thực tế, một triển khai bị lỗi trong một loại tiền mã hóa CryptoNote có tên là ShadowCash đã khiến nguyên blockchain của nó bị tiết lộ hoàn toàn. Tuy nhiên, một máy tính lượng tử trong thực tế vẫn còn khá xa vời và vấn đề là liệu dữ liệu giao dịch từ vài năm trước có còn giá trị hay không. Để dữ liệu này có ích, có thể cần phải kết hợp với dữ liệu bên ngoài.

Trong RingCT, người nào phá vỡ bài toán logarithm rời rạc làm nền tảng cho RingCT có thể tạo ra đồng tiền giả mà không ai biết. Tuy nhiên, hiện tại đây chỉ là một khả năng lý thuyết vì bài toán logarithm rời rạc được sử dụng rộng rãi trong mật mã học và dự kiến rằng logarithm rời rạc sẽ vẫn khả thi cho đến thời đại của máy tính lượng tử.

Các đồng tiền bảo mật, cuối cùng, vẫn cần phải ẩn số lượng giao dịch để cung cấp mức độ bảo mật cao nhất và cái giá phải trả là mất khả năng kiểm toán nguồn cung. RingCT đặc biệt yêu cầu bảo mật bắt buộc và ẩn số lượng đầy đủ để đạt được mức độ bảo mật cao. Việc thiếu khả năng kiểm toán nguồn cung có thể làm phức tạp việc phát hiện lạm phát ẩn. Một lỗi trong Cryptonote cho phép lạm phát không giới hạn đã được phát hiện nhưng đã được vá trước khi ai đó có thể lợi dụng nó. Một lập luận tinh tế về khả năng kiểm toán nguồn cung trong các loại tiền mã hóa tăng cường quyền riêng tư có thể được tìm thấy trong bài thuyết trình của Riccardo Spagni về Các loại tiền mã hóa tăng cường quyền riêng tư và khả năng kiểm toán nguồn cung.

Mặc dù có những nhược điểm này, RingCT đã chứng tỏ mình là một trong những công nghệ bảo mật tốt hơn và được đánh giá cao, vẫn đang phát triển và cải tiến để đối phó với các mối đe dọa và tiến bộ mới.

Cần lưu ý rằng Phòng thí nghiệm Nghiên cứu Monero đang xem xét các giao thức bảo mật thay thế để giúp mở rộng kích thước vòng của họ như Lelantus Spark và Seraphis để tăng cường tập hợp ẩn danh hiệu quả và làm phức tạp phân tích thống kê.

Lelantus v1/v2

Được sử dụng trong: Firo (Lelantus v1 đã được kích hoạt từ tháng 1 năm 2021)

Ưu điểm:

- Không cần bộ trộn (mixer).

- Tập hợp ẩn danh lớn, lên đến khoảng 65.000.

- Sử dụng mã hóa đã được nghiên cứu kỹ lưỡng và chỉ yêu cầu giả định mật mã học DDH.

- Kích thước bằng chứng nhỏ, khoảng 1,5 kB mỗi bằng chứng.

- Không cần thiết lập đáng tin cậy (trusted setup, ví dụ như server chuyên dùng cho việc trộn)

- Không sử dụng các mệnh giá cố định.

- Có thể thực hiện thanh toán ẩn danh trực tiếp mà không cần chuyển đổi sang đồng tiền cơ bản (đối với Lelantus v2).

- Xác minh hàng loạt hiệu quả.

Nhược điểm:

- Tập hợp ẩn danh không thể mở rộng lên hàng triệu mà không có đột phá trong mật mã học.

- Lelantus v1 vẫn chưa hoàn toàn ẩn đi số lượng giao dịch vì chỉ ẩn nguồn gốc và số lượng thay đổi (Lelantus v2 hoàn toàn ẩn đi số lượng).

- Không hỗ trợ địa chỉ ẩn danh, có nghĩa là người dùng vẫn nên cung cấp địa chỉ mới.

- Bảo mật số dư của Lelantus v1/v2 thiếu bằng chứng bảo mật chính thức và khó để xây dựng một bằng chứng như vậy.

Lelantus là gì?

Lelantus là sản phẩm của nhà mật mã học Aram Jivanyan của Firo, một phần trong nỗ lực không ngừng để cải thiện giao thức bảo mật của chúng tôi. Bạn có thể đọc toàn bộ bài báo về Lelantus tại đây.

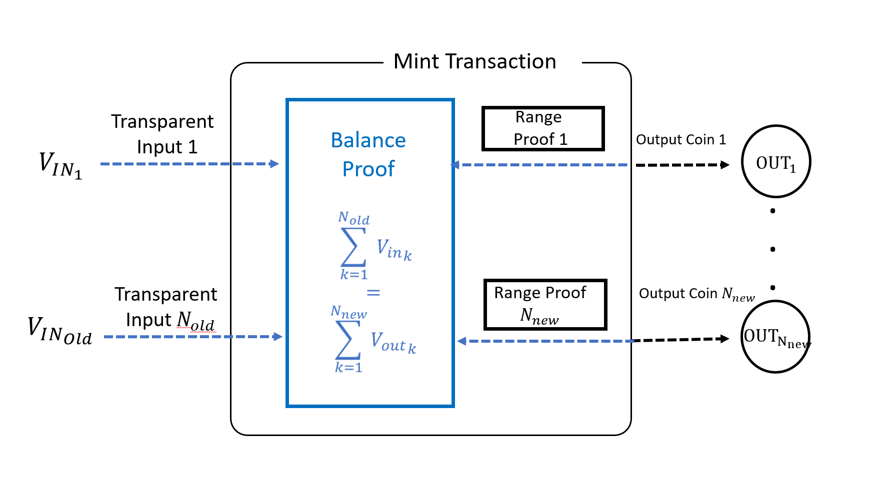

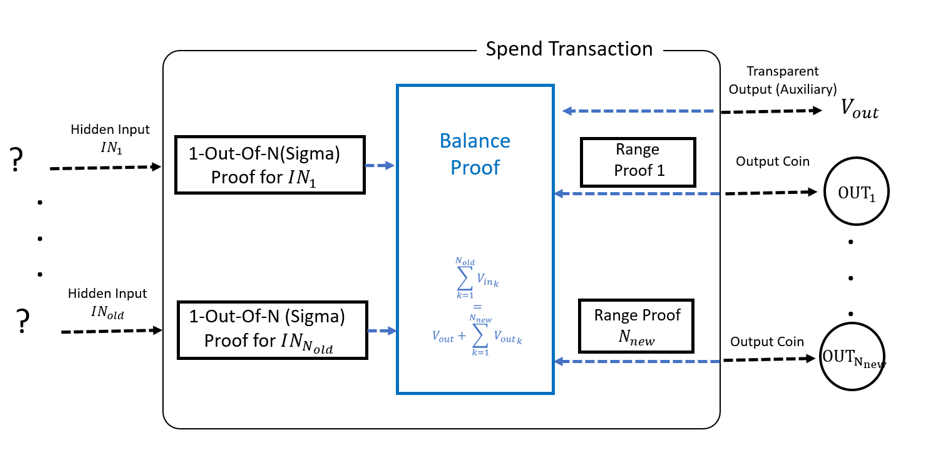

Lelantus v1 sử dụng mô hình “đốt và đổi” (burn and redeem) lần đầu tiên được Zerocoin áp dụng, trong đó các đồng tiền được “đốt” và sau đó được đổi lấy những đồng tiền mới hoàn toàn, không chứa bất kỳ lịch sử giao dịch hoặc nguồn gốc nào có thể nhận diện được.

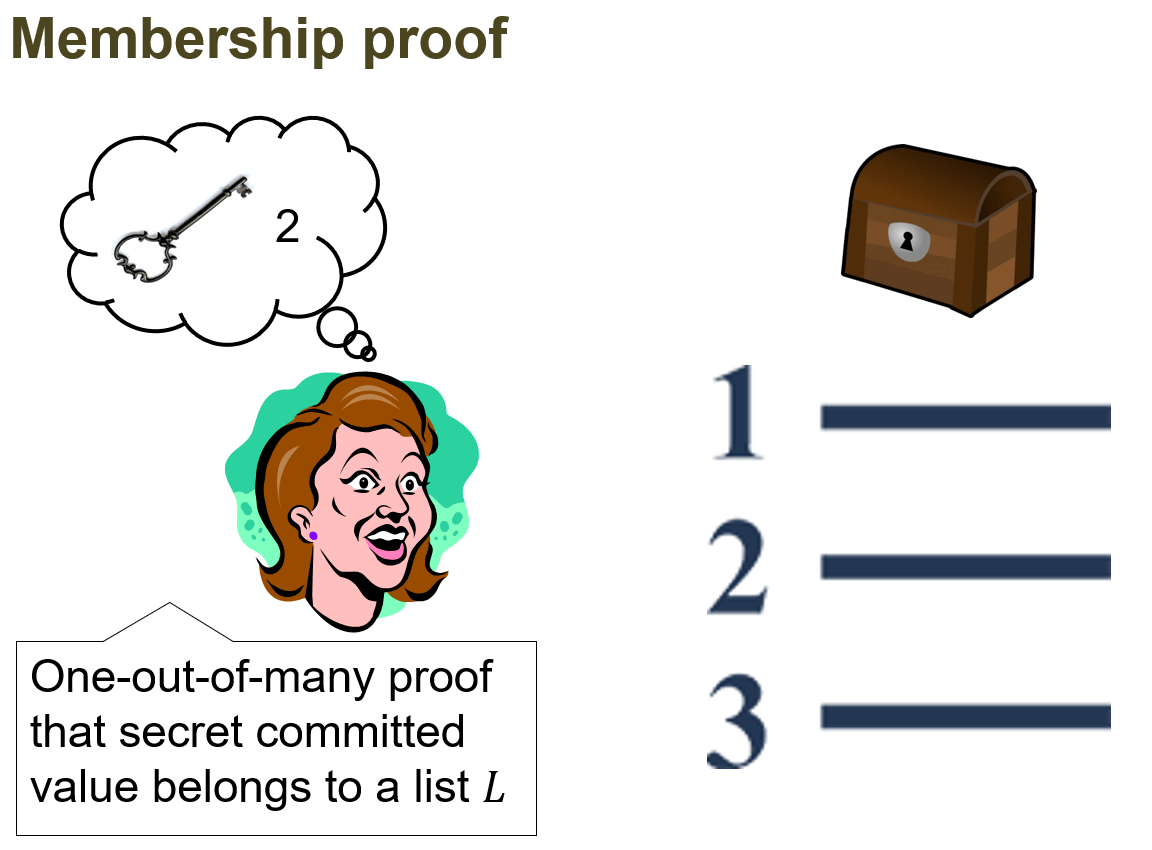

Cách đơn giản để hình dung điều này là ném đồng tiền vào một hộp đen. Những người ném đồng tiền vào hộp đen sẽ giữ lại một biên lai đặc biệt cho phép họ chứng minh rằng họ đã ném đồng tiền vào hộp đen mà không cần phải chỉ ra chính xác đồng tiền nào đã bị đốt. Biên lai hoặc bằng chứng này được xây dựng từ một bằng chứng zero-knowledge không cần ai tin vào (trustless zero-knowledge proof) được gọi là bằng chứng một-trong-nhiều, hay bằng chứng Groth-Bootle, không yêu cầu thiết lập đáng tin cậy.

Các mô hình “đốt và đổi” trước đây như Zerocoin và Sigma (cũng đã từng được sử dụng trong Zcoin) yêu cầu người dùng phải đốt và đổi theo các mệnh giá cố định và không cho phép đổi một phần. Ví dụ, nếu tôi đốt 10 đồng tiền nhưng muốn tiêu 3 đồng, tôi sẽ phải đổi 10 đồng tiền đầy đủ, sau đó gửi ba đồng và đốt lại 7 đồng tiền còn lại. Điều này không hiệu quả và liên quan đến nhiều bước.

Lelantus cho phép đốt và đổi số lượng tùy ý cùng với khả năng đổi một phần. Ví dụ, điều này có nghĩa là tôi có thể đốt 9,23 đồng tiền và có thể đổi 1,7 đồng một phần và ẩn đi số lượng thay đổi.

Điều này làm cho việc phân tích dựa trên mối liên hệ thời gian hoặc số lượng trở nên khó khăn hơn nhiều. Nó cũng đơn giản hóa việc xử lý UTXO (Unspent Transaction Output) vì không có các lượng bụi thừa (hay số dư lượng cực nhỏ) mà người dùng cần giữ riêng biệt.

Lelantus ẩn đi số lượng giao dịch của đầu vào và số lượng thay đổi. Nó đạt được điều này bằng cách sử dụng các cam kết mù kép và một sự thay đổi của bulletproofs để ẩn đi số lượng giao dịch.

Lelantus v2 mở rộng chức năng của Lelantus v1 và cho phép thanh toán ẩn danh trực tiếp và hoàn toàn ẩn đi số lượng. Điều này có nghĩa là người dùng không cần phải đổi tiền xu mà sẽ tiết lộ số lượng, thay vào đó có thể chuyển các đồng tiền này cho bên thứ ba mà không bao giờ tiết lộ số lượng cho bên thứ ba.

Một hạn chế của Lelantus v1/v2 là do sử dụng các bằng chứng Groth-Bootle, tập hợp ẩn danh bị giới hạn ở mức hàng nghìn block trước khi hiệu suất xác minh và chứng minh trở nên không chấp nhận được. Tập hợp ẩn danh này vẫn lớn hơn nhiều so với hầu hết các cơ chế bảo mật khác, ngoại trừ Zerocash với các nhược điểm riêng (thiết lập đáng tin cậy, cấu trúc phức tạp, v.v.) mà chúng tôi sẽ khám phá thêm bên dưới.

Lelantus cũng thiếu hỗ trợ địa chỉ ẩn danh, có nghĩa là trong khi người dùng không thể thấy nguồn gốc hoặc số lượng hoặc khi tiền được tiêu, họ có thể biết rằng một địa chỉ cụ thể đã nhận được một số tiền, điều này tiết lộ thông tin về thời gian.

Công việc của chúng tôi với Lelantus đã khơi dậy lại sự quan tâm đến việc sử dụng các bằng chứng Groth-Bootle và dẫn đến sự ra đời của các giao thức bảo mật mới như Triptych (Monero Research Labs), Lelantus-MW (Beam) và Lelantus-CLA (Beam).

Lelantus Spark

Được sử dụng trong: Firo (dự kiến ra mắt vào năm 2022)

Ưu điểm:

- Giữ lại tất cả các ưu điểm của Lelantus v1/v2, sử dụng mật mã học đã được nghiên cứu kỹ lưỡng, không cần thiết lập đáng tin cậy và có xác minh hàng loạt hiệu quả.

- Hỗ trợ đầy đủ địa chỉ ẩn danh (stealth addressing), chữ ký đa chữ (multi-signature) và ngưỡng, cùng với chức năng khóa xem (view key) thông qua địa chỉ Spark.

- Thiết kế mô-đun, giúp nâng cấp các thành phần dễ dàng hơn.

- Không giống như Lelantus v1/v2, đã có bằng chứng bảo mật cho số dư.

- Thiết kế mật mã học tương đối đơn giản so với các hệ thống bằng chứng không tiết lộ dựa trên mạch điện, dễ dàng triển khai và ít khả năng gặp lỗi hơn.

Nhược điểm:

- Khó mở rộng quy mô ẩn danh lên trên 100.000 mà không có đột phá về mật mã học, tối ưu hóa lớn hoặc thay thế các bằng chứng Groth-Bootle hiện tại.

- Việc xác minh bằng chứng vẫn chậm hơn so với Groth16 zkSNARKs nhưng đã được giảm bớt nhờ cơ chế xác minh hàng loạt hiệu quả.

Lelantus Spark là công trình của nhóm nghiên cứu Firo và dự kiến sẽ được ra mắt trên mạng chính của Firo vào năm 2022. Lelantus Spark được xây dựng dựa trên công việc của Lelantus v1/v2, và giống như Lelantus v2, nó ẩn đi người gửi và hoàn toàn ẩn số lượng, nhưng cải thiện đáng kể quyền riêng tư của người nhận với việc giới thiệu địa chỉ Spark. Bằng chứng Groth-Bootle đáng tin cậy và hiệu quả vẫn là nền tảng của Spark giống như trong Lelantus v1/v2 và Sigma.

Địa chỉ Spark hoạt động tương tự như địa chỉ ẩn danh (stealth addresses) bằng cách cho phép người dùng chia sẻ công khai địa chỉ của họ mà không bị tìm kiếm trên blockchain. Địa chỉ Spark tự động cho phép người gửi tạo địa chỉ dùng một lần thay mặt cho người nhận, từ đó chỉ định ai có thể sử dụng số tiền trong giao dịch. Ngoài ra, bên thứ ba không thể dễ dàng liên kết địa chỉ ví của người nhận với giao dịch trên blockchain nếu không có thông tin bổ sung bên ngoài.

Địa chỉ Spark cũng có hỗ trợ đầy đủ khóa xem, có nghĩa là bạn có thể theo dõi cả dòng tiền vào và ra nếu bạn chọn tiết lộ. So với địa chỉ ẩn danh của Monero, chỉ hỗ trợ khóa xem cho dòng tiền vào, khiến việc tiết lộ số dư trở nên khó khăn hơn ngay cả khi bạn muốn. Địa chỉ Spark cũng hỗ trợ chữ ký đa chữ và ngưỡng hiệu quả.

Ưu điểm chính của hệ thống Spark và Lelantus là thiết kế đơn giản và dựa trên các giả định mật mã học tiêu chuẩn, trong khi vẫn cung cấp các tập hợp ẩn danh rất cao cùng với hệ thống địa chỉ linh hoạt. Điều này mang lại một sự thay thế thực sự cho những ai không thoải mái với các cấu trúc phức tạp hơn, có nhiều phần chuyển động hơn, sử dụng toán học thử nghiệm hoặc yêu cầu thiết lập đáng tin cậy.

Vì tất cả số lượng đều được ẩn với Spark, nguồn cung không thể kiểm tra rõ ràng và phụ thuộc vào bằng chứng không tri thức để bảo toàn nguồn cung như trong RingCT và Zerocash. Một lập luận tinh tế về khả năng kiểm toán nguồn cung trong các loại tiền điện tử tăng cường quyền riêng tư có thể được tìm thấy trong bài thuyết trình của Riccardo Spagni về “Các loại tiền điện tử tăng cường quyền riêng tư & Khả năng kiểm toán nguồn cung”.

Chỉ trích lớn nhất đối với Spark là do phụ thuộc vào bằng chứng Groth-Bootle hiện tại, tập hợp ẩn danh vẫn không thể trở thành tập hợp ẩn danh toàn cầu và hiệu suất xác minh vẫn thấp hơn Groth16 zkSNARKs được sử dụng trong giao thức Zerocash.

Mặc dù sự ẩn danh thực tế có thể tương đương, chúng tôi vẫn đang theo dõi sát sao những cải tiến trong các bằng chứng thành viên có thể thay thế Groth-Bootle để cho phép Spark có tập hợp ẩn danh toàn cầu.

Mật mã học của Spark đã hoàn thành hai cuộc kiểm tra độc lập và có đầy đủ các bằng chứng bảo mật cho thiết kế của nó.

Seraphis, một khung bảo mật đang được Monero xem xét để thay thế RingCT, có nhiều điểm tương đồng với Lelantus Spark và rút ra nhiều phần quan trọng trong thiết kế từ công việc của chúng tôi, chẳng hạn như sử dụng một trong nhiều bằng chứng và cách tiếp cận của chúng tôi đối với địa chỉ. Tuy nhiên, triển khai được đề xuất của nó vẫn sẽ sử dụng mô hình mồi nhử và tăng kích thước vòng thay vì sử dụng các nhóm ẩn danh kết hợp với cách tiếp cận cửa sổ trượt (sliding window) của Firo. Giải thích thêm về cửa sổ trượt : một giao dịch sẽ được đưa vào ẩn danh trong một cái pool gồm 64000 các giao dịch khác, khi pool này đầy thì sẽ “trượt” sang một pool khác và cứ thế tiếp tục nếu pool mới lại đầy.

Zero Cash

Sử dụng trong: Zcash, PirateChain, Horizen, Komodo, PIVX

Ưu điểm:

- Về lý thuyết, đây là hệ thống ẩn danh tốt nhất, bao gồm tất cả các đồng tiền được phát hành và cắt đứt liên kết giao dịch giữa các địa chỉ.

- Kích thước bằng chứng nhỏ và nhanh chóng để xác minh.

- Ẩn số lượng giao dịch.

Nhược điểm:

- Các giao dịch riêng tư đòi hỏi nhiều tính toán (mặc dù đã được cải thiện nhiều với bản nâng cấp Sapling).

- Quá trình thiết lập đáng tin cậy phức tạp và phải được nhóm sắp xếp.

- Việc triển khai không đúng hoặc rò rỉ các tham số thiết lập đáng tin cậy có thể dẫn đến việc làm giả tiền.

- Sử dụng mật mã học tương đối mới và dựa trên các giả định mật mã học ít chuẩn hơn (KEA).

- Cấu trúc phức tạp và khó hiểu hoàn toàn, chỉ một số ít người có thể nắm bắt được mật mã học và mã, và có thể dễ mắc sai sót.

Một trong những hệ thống bảo mật hàng đầu là giao thức Zerocash được sử dụng trong ZCash. Zerocash được xây dựng dựa trên công việc của Zerocoin và nhằm khắc phục những điểm yếu của Zerocoin. Với Zerocash và việc sử dụng zkSNARKs, kích thước bằng chứng nhỏ và rất nhanh để xác minh. Hơn nữa, tất cả các số lượng giao dịch đều được ẩn và không còn cần sử dụng mệnh giá cố định khi thực hiện giao dịch phát hành. Zerocash cũng cho phép mọi người chuyển tiền ẩn danh cho nhau mà không cần phải chuyển đổi trở lại thành đồng tiền gốc. Hệ thống ẩn danh của nó cũng là lớn nhất trong tất cả các hệ thống ẩn danh trước đây, bao gồm tất cả các đồng tiền được phát hành bất kể mệnh giá trên blockchain.

Giống như người tiền nhiệm của nó, Zerocoin, Zerocash yêu cầu một thiết lập đáng tin cậy, nhưng quá trình thiết lập của Zerocash phức tạp hơn nhiều. Đối với việc triển khai ban đầu của Sprout, Zcash đã sử dụng một buổi lễ nhiều người tham gia, gồm sáu người được thiết lập sao cho chỉ khi tất cả sáu người trong buổi lễ cùng nhau giữ lại các khóa thì các tham số này mới bị rò rỉ. Nói cách khác, bạn phải tin tưởng rằng cả sáu người này đã tiêu hủy các tham số ban đầu và buổi lễ đã được thực hiện đúng cách. Những điểm yếu và sai sót trong thiết lập ban đầu đã dẫn đến việc Zcash tổ chức một buổi lễ thiết lập đáng tin cậy mới với 88 người tham gia và giải quyết các điểm yếu khác trong buổi lễ mạng Sprout ban đầu.

Nếu có một lỗi trong mã, một lỗ hổng mật mã hoặc vấn đề với quá trình thiết lập đáng tin cậy nhiều bên, kẻ tấn công có thể tạo ra số lượng Zcash không giới hạn và nguồn cung thêm này sẽ không thể được phát hiện.

Zcash thực tế đã gặp phải một lỗi như vậy trên mạng chính Sprout của mình từ khi ra mắt cho đến ngày 28 tháng 10 năm 2018, kéo dài trong hai năm, trước khi nó được vá lỗi trong bản nâng cấp Sapling do một lỗi mật mã gây ra. Không có cách nào để biết liệu lỗi này đã bị khai thác trước khi được vá hay chưa và có khoảng thời gian 8 tháng từ khi phát hiện lỗi cho đến khi vá lỗi. Đây không phải là lần đầu tiên một lỗi như vậy được phát hiện. Trong giai đoạn phát triển sớm, Zerocash cũng đã có lỗ hổng InternalH Collision, có thể dẫn đến việc làm giả tiền. Mặc dù lỗi này chưa từng được áp dụng vào sản phẩm, nhưng nó cho thấy những rủi ro tiềm ẩn.

BTCP, một phiên bản hợp nhất từ Zcash và Bitcoin, cũng đã gặp phải tình trạng lạm phát ẩn mà không được phát hiện trong gần mười tháng. Tình trạng này chỉ được phát hiện khi kiểm tra quá trình nhập UTXO khi họ nhập các UTXO của Bitcoin. Điều này không phải do một lỗi trong mật mã mà là do một quá trình phát hành tiền ẩn.

Một điểm đánh đổi khác là việc sử dụng mật mã học thử nghiệm mới. Khác với các giả định mật mã học đã được thiết lập vững chắc như giả định log rời rạc hay độ cứng của việc phân tích thành thừa số, tính bảo mật của zkSNARKs dựa trên các biến thể của giả định Kiến thức về số mũ (KEA) cho các nhóm hai tuyến (được triển khai thông qua một số đường cong elip thân thiện với việc ghép đôi). KEA mới hơn nhiều và cũng bị một số chuyên gia chỉ trích. Một số chuyên gia cho rằng mật mã học đằng sau zkSNARKs tương đối yếu.

Zerocash cũng rất phức tạp và được mô tả là ‘toán học trên mặt trăng’, nghĩa là chỉ một số ít người có thể thực sự hiểu và kiểm tra nó một cách chính xác, và thậm chí có thể rất khó để phát hiện lỗi do sự phức tạp của nó. Thực tế, với lỗi giả mạo Zcash, có người đã nói rằng:

–Việc phát hiện lỗ hổng này đòi hỏi một trình độ kỹ thuật và mật mã học cao mà rất ít người sở hữu.

–Lỗ hổng này đã tồn tại trong nhiều năm nhưng không được phát hiện bởi nhiều chuyên gia mật mã, nhà khoa học, kiểm toán viên bên thứ ba, và các nhóm kỹ sư bên thứ ba đã khởi xướng các dự án mới dựa trên mã của Zcash.

Điều này thực sự là một dạng ‘bảo mật thông qua ẩn danh‘. So với Zerocash, các cấu trúc như Lelantus, Lelantus Spark, RingCT và Mimblewimble dễ hiểu hơn nhiều.

Một nhược điểm khác của Zerocash trong hình thức ban đầu là việc tạo ra một giao dịch riêng tư mất nhiều thời gian hơn so với các hệ thống bảo mật trước đó, gần một phút trên một máy tính mạnh và lâu hơn nhiều trên các hệ thống chậm hơn, đồng thời yêu cầu nhiều gigabyte RAM. Điều này dẫn đến việc rất ít người sử dụng các tính năng bảo mật của nó và cũng có thể loại trừ các hệ thống ít mạnh mẽ hơn như thiết bị di động. Zcash đã cải thiện đáng kể điều này trong bản nâng cấp Sapling mới nhất thông qua việc sử dụng các đường cong BLS12-381 mới, giảm thời gian tạo xuống còn vài giây và chỉ yêu cầu khoảng 40 MB bộ nhớ, cuối cùng làm cho nó khả thi cho các thiết bị di động.

Zerocash cung cấp mức ẩn danh lý thuyết cao nhất và hiệu suất tuyệt vời nhưng đòi hỏi một cấu trúc mật mã phức tạp, thiết lập đáng tin cậy, sử dụng mật mã học thử nghiệm mới và tính toán phức tạp khi tạo giao dịch riêng tư.

Electric Coin Company gần đây đã tạo ra một sửa đổi cho hệ thống chứng minh Halo gọi là Halo 2, dự định triển khai vào mã nguồn và mạng của Zcash, cùng với một giao thức giao dịch tương thích gọi là Orchard. So với giao thức Sapling hiện có (sử dụng hệ thống chứng minh khác), Orchard trên Halo 2 loại bỏ nhu cầu về quá trình thiết lập đáng tin cậy. Các kiểm tra hiệu suất trên mã testnet cho thấy hiệu suất sẽ chậm hơn zkSNARKs dựa trên Sapling nhưng vẫn rất cạnh tranh. Các phiên bản Halo 2 và Orchard được cấp phép dưới BOSL, không cho phép bên thứ ba sử dụng mã Halo 2 cho đến khi hết thời gian ân hạn.

Mặc dù hệ thống chứng minh Halo ban đầu đi kèm với một bản in trước kiểu truyền thống của học thuật, chúng tôi không biết có tài liệu tương ứng nào cho Halo 2 được công khai. Kiểm toán mới nhất của QEDIT cũng đã nhận xét rằng, khác với Sapling, Orchard chưa có bằng chứng tổng quát về bảo mật hoặc phác thảo tổng quát về bằng chứng. Kiểm toán cũng nhận xét rằng việc đánh giá một hệ thống phức tạp như vậy và việc triển khai nó là một thách thức và nhiều thành phần của giao thức chưa được ghi chép đầy đủ. Giao thức Orchard với hệ thống chứng minh Halo 2 là một phát triển mới đầy hứa hẹn nhưng vẫn là một cấu trúc rất phức tạp mà sẽ cần thời gian để cộng đồng kỹ thuật và học thuật rộng lớn hơn kiểm tra và hiểu đầy đủ. Kết hợp với giấy phép phần mềm hạn chế hơn và tài liệu chưa hoàn chỉnh, bất kỳ ai sử dụng Orchard hoặc Halo 2 sẽ cần phải tin tưởng và dựa vào Electric Coin Company về mặt bảo mật hoặc phát triển các nguồn lực song song để phát triển nó một cách độc lập.

Mimble Wimble

Được sử dụng trong: Grin, Beam, Litecoin MWEB Sidechain, MimbleWimble Coin

Ưu điểm:

- Tất cả các số lượng giao dịch đều được ẩn.

- Cấu trúc mật mã đơn giản và nhẹ nhàng.

- Ẩn số lượng giao dịch.

- Kích thước blockchain có thể giảm đi vì chỉ giữ lại UTXOs.

- Không có vấn đề tái sử dụng địa chỉ.

Nhược điểm:

- Theo dõi mạng lưới có thể tiết lộ cách các giao dịch kết hợp với nhau, do đó lộ ra biểu đồ giao dịch.

- Không phá vỡ liên kết giao dịch, chỉ đơn giản là che giấu chúng, do đó là một mô hình ‘mồi nhử’.

- Mimblewimble cơ bản yêu cầu tương tác giữa người nhận và người gửi. Không thể đăng địa chỉ và nhận tiền. Giao dịch nhiều bên gặp vấn đề vì tất cả các bên cần phải giao tiếp để tạo ra giao dịch. Giao dịch một chiều của David Burkett giải quyết vấn đề này nhưng chỉ được triển khai trong MWEB sidechain sắp ra mắt của Litecoin. Beam sử dụng SBBS và/hoặc thanh toán một phía, nhưng điều này ảnh hưởng đến một số khía cạnh bảo mật.

- Nếu một block không có nhiều giao dịch, tính ẩn danh bị giảm đáng kể vì nó phụ thuộc vào các giao dịch khác để kết hợp. Beam đưa ra các đầu ra mồi nhử bổ sung nếu cần khi có quá ít giao dịch, nhưng vẫn chưa rõ điều này cải thiện bảo mật bao nhiêu.

- Lưu trữ lạnh trong ví phần cứng khó triển khai.

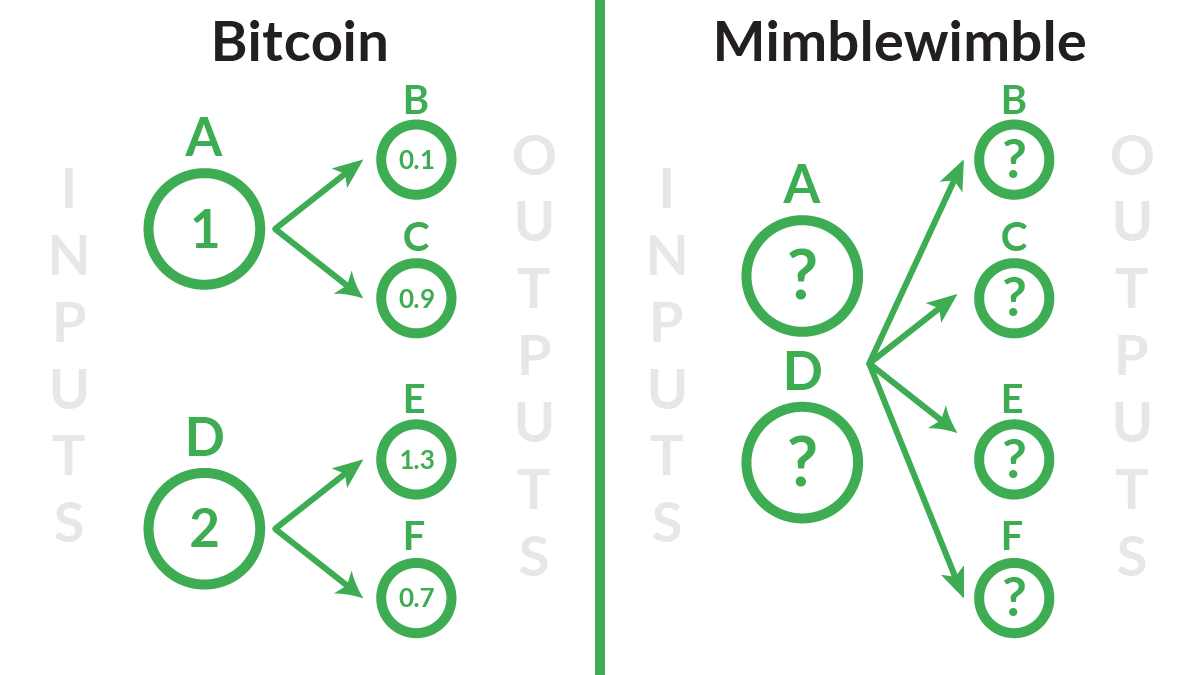

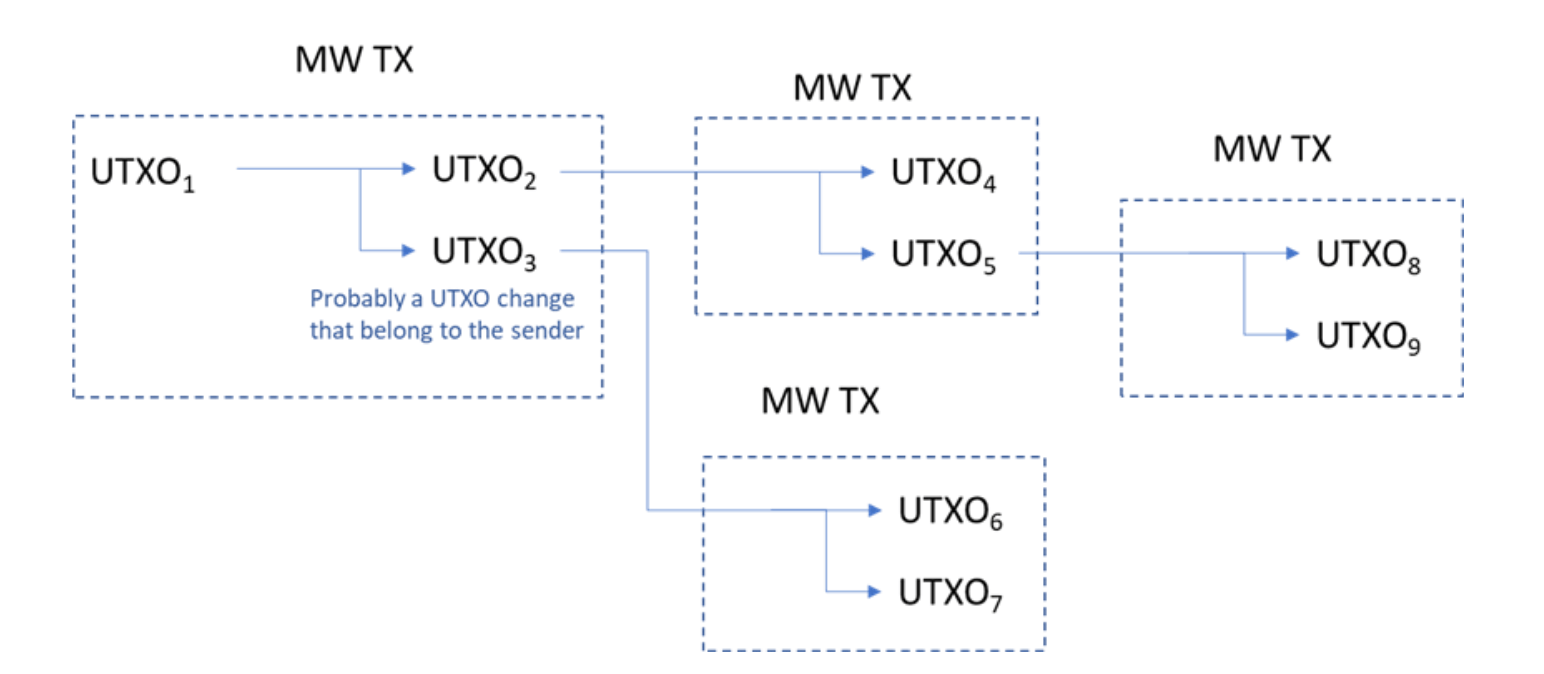

Grin và Beam đều là các triển khai của Mimblewimble. Mimblewimble hoạt động qua hai phương pháp chính: ẩn tất cả các giá trị giao dịch và tổng hợp tất cả các giao dịch thành một giao dịch lớn, để trong một block, nó xuất hiện như một giao dịch khổng lồ với nhiều đầu vào và đầu ra. Chỉ nhìn vào blockchain, bạn chỉ có thể đoán đầu ra nào đến từ đầu vào nào nếu có một vài giao dịch trong cùng một block. Mimblewimble cũng cho phép một tính năng khác gọi là cut-through mà nếu A gửi cho B, sau đó B gửi toàn bộ cho C, thì blockchain có thể ghi nhận từ A đến C mà không cần hiển thị B.

Một cách dễ hiểu để hình dung là so sánh cách các giao dịch trông như thế nào trong Bitcoin so với cách một giao dịch trông khi nó được tổng hợp trong Mimblewimble.

Hãy tưởng tượng A gửi cho B và C. Trong một giao dịch khác, D gửi cho E và F.

Trong Bitcoin, điều này sẽ được thấy như sau:

- (Đầu vào) A > (Đầu ra) B, C

- (Đầu vào) D > (Đầu ra) E, F

Chúng cũng sẽ có các giá trị giao dịch, làm cho chúng trở nên độc nhất.

Trong Mimblewimble, tất cả các giá trị giao dịch đều được ẩn và các giao dịch này được tổng hợp, vì vậy khi các giao dịch được kết hợp trong block, nó sẽ trông như sau:

- (Đầu vào) A, D > (Đầu ra) B, C, E, F

Bây giờ không rõ ai đã gửi cho ai!

Tuy nhiên, giả định lớn ở đây là không có ai theo dõi mạng lưới khi các giao dịch lan truyền và trước khi chúng được ghi vào blockchain. Với phiên bản Mimblewimble cơ bản, ai đó có thể tạo một node độc hại kết nối với tất cả các node khác trong mạng và ghi lại các giao dịch trước khi chúng được kết hợp. Điều này sẽ hoàn toàn tiết lộ biểu đồ giao dịch.

Để giảm thiểu vấn đề này, cả Grin và Beam đều sử dụng công nghệ Dandelion++ để thay đổi cách giao dịch được lan truyền. Thay vì phát sóng mỗi giao dịch đến tất cả các node khác, giao dịch đầu tiên được gửi qua một loạt các node được chọn ngẫu nhiên (giai đoạn “stem”) và chỉ sau đó mới phát tán ra toàn bộ mạng (giai đoạn “fluff”). Mỗi node tiếp theo sẽ tung một viên xúc xắc để quyết định liệu có tiếp tục giai đoạn “stem” (90% khả năng) hay chuyển sang giai đoạn “fluff” (10% khả năng). Khi các giao dịch đang ở giai đoạn “stem”, chúng cũng được kết hợp với các giao dịch khác trước khi được phát sóng rộng rãi. Về lý thuyết, điều này làm cho một node khó có thể nắm bắt toàn bộ bức tranh về cách các giao dịch được kết hợp với nhau.

Trên thực tế, việc sử dụng Dandelion++ không giảm thiểu đủ vấn đề này. Một nghiên cứu năm 2019 cho thấy rằng với một node được cấu hình đặc biệt, nhà nghiên cứu có thể phát hiện người gửi và người nhận của 96% giao dịch Grin trong thời gian thực ngay cả khi có Dandelion++. Việc triển khai của Beam cố gắng làm cho điều này khó hơn bằng cách thêm các đầu ra mồi nhử khi cần trong giai đoạn “stem” của Dandelion, nhưng vẫn cần được phân tích chính thức để xem mức độ bảo mật thực tế mà nó mang lại.

Điều này kết hợp với thực tế rằng Mimblewimble cũng là một hệ thống dựa trên mồi nhử tương tự như Cryptonote (mặc dù nó đạt được điều này bằng cách sử dụng các phương pháp khác nhau), nó vẫn gặp phải những nhược điểm tương tự như các hệ thống bảo mật dựa trên mồi nhử khác, nơi các giao dịch lặp lại có thể làm giảm tính ẩn danh do vẫn còn lại các chuỗi liên kết. Ngoài ra, nếu không có nhiều giao dịch trong một block, điều này sẽ giảm đáng kể tính ẩn danh, trong khi phiên bản MW của Beam cố gắng giảm thiểu điều này bằng cách thêm các mồi nhử khi cần. Như đã giải thích trước đó, việc theo dõi mạng lưới có thể làm giảm tính bảo mật này thêm nữa.

Ví dụ về đồ thị giao dịch có thể được xây dựng bằng cách theo dõi các giao dịch MimbleWimble.

Một nhược điểm lớn của MimbleWimble truyền thống là yêu cầu tương tác giữa người nhận và người gửi (nghĩa là người nhận và người gửi cần phải giao tiếp trực tiếp để trao đổi một yếu tố làm mờ) và một cách tiếp cận khác hoàn toàn không sử dụng địa chỉ. Điều này có nghĩa là bạn không thể chỉ đăng một địa chỉ trên trang web mà phải cung cấp một giá trị mới mỗi lần. Điều này cũng làm phức tạp các giao dịch nhiều bên, chẳng hạn như A gửi tiền cho B, C, D, E trong một giao dịch, mỗi bên đều phải giao tiếp với A trước khi giao dịch có thể thực hiện. Cách triển khai của Beam giải quyết vấn đề này bằng cách sử dụng hệ thống Bảng Thông báo An toàn, cho phép người dùng đăng thông điệp lên các nút đầy đủ của Beam, nhờ đó yếu tố làm mờ có thể được truyền đạt khi người dùng trực tuyến. Tuy nhiên, vẫn cần nghiên cứu thêm để xem liệu điều này có rò rỉ thông tin hay không.

Một cách tiếp cận gọn gàng hơn là giao dịch một phía của David Burkett, đang được triển khai trong chuỗi phụ MimbleWimble Extension Block của Litecoin, loại bỏ yêu cầu về tương tác.

Mặc dù không có địa chỉ, các cam kết Pedersen vẫn là duy nhất, và do đó, bản thân MimbleWimble không che giấu hoàn toàn đồ thị giao dịch, có nghĩa là bạn vẫn có thể thấy luồng tiền và có thể coi chúng như “địa chỉ dùng một lần”. Điều này có nghĩa là nếu không có các biện pháp bổ sung như Dandelion và Coinjoin, quyền riêng tư của MimbleWimble tương đương với Bitcoin, ngoại trừ việc địa chỉ chỉ được sử dụng một lần và giá trị giao dịch được ẩn đi.

Với các giá trị ẩn hoàn toàn, MimbleWimble không thể được kiểm toán nguồn cung, vì nó dựa vào Bulletproofs/Giao dịch Bảo mật để kiểm tra xem có đồng tiền nào được tạo ra từ không khí hay không. Tuy nhiên, mật mã học đứng sau công nghệ này đã được hiểu rõ.

Đánh giá các cơ chế bảo mật khác và tại sao đồng tiền yêu thích của tôi không được đề cập trong bài viết này?

Tất cả các cơ chế bảo mật blockchain được liệt kê ở đây đều được các nhà nghiên cứu đánh giá cao và các khái niệm này đều đã được hiểu rõ. Tuy nhiên, có rất nhiều đồng tiền trong không gian bảo mật, nhưng chỉ có một số ít thực sự bảo vệ quyền riêng tư.

Ví dụ, các đồng tiền như Verge hoặc DeepOnion không có bất kỳ cơ chế bảo mật trên chuỗi nào để ẩn đồ thị giao dịch hoặc số lượng giao dịch, và chỉ có địa chỉ ẩn giúp ngăn việc tái sử dụng địa chỉ và tích hợp TOR/i2p chỉ ngăn địa chỉ IP của bạn liên kết với giao dịch. Mức độ bảo mật tương tự có thể đạt được bằng cách sử dụng Bitcoin thông qua TOR/i2p và sử dụng địa chỉ mới, khiến cho tuyên bố rằng chúng là “đồng tiền bảo mật” trở nên mơ hồ.

Dưới đây là các yếu tố chính khi đánh giá một cơ chế bảo mật mới:

- Nó có cung cấp quyền riêng tư trên blockchain không? Một số đồng tiền bảo mật tự quảng cáo là cung cấp quyền riêng tư nhưng không cung cấp bất kỳ sự bảo mật nào trên chuỗi. Bảo vệ địa chỉ IP/TOR thôi là không đủ.

- Cơ chế bảo mật có được các chuyên gia viết và đánh giá không? Hãy đọc xem liệu cơ chế bảo mật của họ đã được các nhà mật mã học kiểm tra và có các tài liệu học thuật tham khảo hay chưa! Nhiều cơ chế chỉ do các nhà phát triển hoặc lập trình viên tạo ra mà không có kinh nghiệm về mật mã học hoặc an ninh thông tin.

- Nó có chỉ là tái tạo của công nghệ hiện có không? Một số dự án đổi tên các cơ chế bảo mật hiện có bằng tên riêng và tự nhận đó là phát minh của mình. Điều này có thể chấp nhận được nếu họ công bố công nghệ bảo mật gốc đằng sau nó.

- Nó có dựa vào sự tin tưởng tập trung không? Nếu một cơ chế bảo mật yêu cầu bạn tin tưởng người khác để bảo vệ quyền riêng tư của mình, thì đó thường là một cơ chế bảo mật kém.

- Đội ngũ có hiểu biết về mật mã học đằng sau các cơ chế này không? Điều này khó xác định trừ khi bạn là chuyên gia. Hãy kiểm tra xem trong đội ngũ có ai có bằng cấp hoặc kinh nghiệm về mật mã học không.

Tóm tắt

Mỗi cơ chế bảo mật đều có những lợi ích và sự đánh đổi riêng, và chúng tôi tin rằng việc tiếp tục khám phá và nghiên cứu các cơ chế bảo mật này sẽ cải thiện quyền riêng tư trên blockchain. Chúng tôi tại Firo tin rằng Lelantus và Lelantus Spark có ưu điểm vượt trội so với các cơ chế ẩn danh khác bằng cách cung cấp một gói ẩn danh toàn diện, sử dụng mật mã học đã được kiểm chứng, đồng thời vẫn có thể mở rộng và kiểm toán được.

Chúng tôi hy vọng bài viết này sẽ giúp bạn hiểu rõ hơn về cách các công nghệ bảo mật hoạt động trên blockchain.

Nếu yêu quý FIRO, bạn có thể mua tại đây